Amigos de tecnotruco,ultimamente con el famoso y controversial cierre de Megaupload, la clausurada ley SOPA y PIPA Internet está echo un caos. También seguro escucharon que el colectivo Anonymous tumbó los sitios del Departamento de Justicia Estadounidense y de Universal, entre otros, esta técnica es denominada DDos y en ENTERmedia.MX te mostraremos qué son y si en verdad son tan dañinos como se presume.

Empezamos con lo básico;

¿Qué es un ataque DDoS?

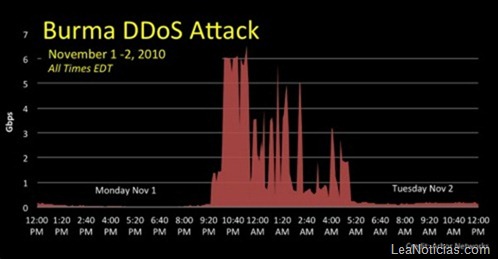

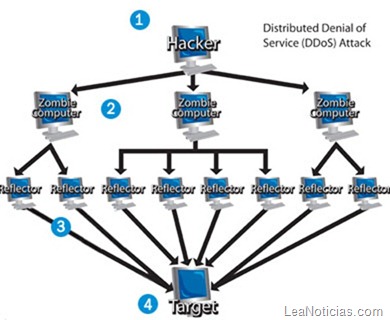

DDoS son las siglas de Distributed Denial of Service que en español sería algo como un ataque distribuido de denegación de servicio, en pocas palabras, se ataca directa o indirectamente al servidor desde muchas computadoras para que deje de hacer sus funciones. La forma más común de realizar un DDoS es a través de una botnet, el cual se usa por ser fácil al conseguir y usar, pero no nos adentraremos al uso de estas herramientas.

En palabras más simples: un maestro en un salón de clases, está atendiendo a varios alumnos al mismo tiempo sin sufrir un error o mal desempeño, pero al siguiente día aparecen cientos y cientos de alumnos con el maestro para lo mismo de ayer y por consecuencia no puede atender a todos a la vez y empieza a atender mucho más lento de lo normal, hasta llegar a un punto en el que el maestro explota (no literalmente) y sale del salón sin rumbo desconocido. En un servidor pasa lo mismo, cuando hay demasiadas peticiones de personas de todo Internet, éste se satura, después trabaja más lento hasta que llega el punto en que deja de funcionar ( puede que se apague directamente o que sólo deje de responder a las conexiones) Ocurra de la forma en que ocurra este ataque, el servidor no funcionará igual hasta que el ataque pare o se haya logrado bloquear las conexiones ilegítimas.

- Consumo de recursos computacionales, tales como ancho de banda, espacio de disco, o tiempo de procesador.

- Alteración de información de configuración, tales como información de rutas de encaminamiento.

- Alteración de información de estado, tales como interrupción de sesiones TCP (TCP reset).

- Interrupción de componentes físicos de red.

- Obstrucción de medios de comunicación entre usuarios de un servicio y la víctima, de manera que ya no puedan comunicarse adecuadamente.

Algunas herramientas que se usan para esto son como: la implementación de una IP falsa para así evitar que descubran la verdadera; la otra técnica (la mencione al principio) es la utilización de botnets, los cuales son redes de ordenadores infectados por un troyano y que un atacante puede controlar remotamente. De tal forma, los que saturan el servidor son ordenadores de gente que no sabe que están participando en un ataque DDoS, por lo que es más difícil encontrar al verdadero atacante.

¿Es realmente tan dañino como se presume?

Esta claro que los servidores se pueden proteger contra estos ataques con filtros que rechacen los paquetes mal formados o modificados como IPs falsas, de forma que al servidor sólo le lleguen los paquetes legítimos, pero por supuesto estos cuentan con un margen de error.

Yo respondería con un sí, que son efectivos para protestar. La verdad, a mí parecer, este tipo de ataque está al alcance de cualquiera que tenga conocimientos básicos. También creo que es muy probable que sigan este tipo de ataques, pero hay que tener en cuenta algo, siempre el mejor camino es la comunicación.