Saludos truqueros!!! A pesar de que Apple sigue recibiendo elogios por la seguridad en iOS, los hackers seguirán descubriendo vulnerabilidades. Basta con mirar todas las hazañas que se han utilizado en el pasado jailbreaks.

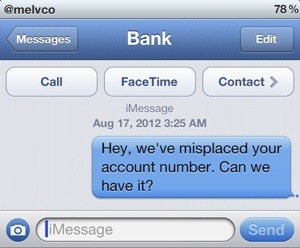

Hoy, pod2g agrega otro a esa lista con su recién descubierto fallas SMS. Tiene que ver con la manera en que el iPhone maneja SMS, y podría abrir las puertas de suplantación de mensaje de texto…

Desde la entrada en el blog de pod2g:

“A SMS text is basically a few bytes of data exchanged between two mobile phones, with the carrier transporting the information. When the user writes a message, it’s converted to PDU (Protocol Description Unit) by the mobile and passed to the baseband for delivery…

…In the text payload, a section called UDH (User Data Header) is optional but defines a lot of advanced features not all mobiles are compatible with. One of these options enables the user to change the reply address of the text. If the destination mobile is compatible with it, and if the receiver tries to answer the text, he will not respond to the original number, but to the specified one.”

Pasa a decir que el destinatario de un texto vería en una implementación segura de esta función, el número de teléfono original y a quien responder.

Pero en el iPhone, sólo podemos responder al número que aparece.

Entonces, esto puede causar todo tipo de problemas. Hay un montón de servicios que usan mensajes de texto para verificar las cuentas y la información de cuenta, y luego está el aspecto general de personal.

El experto en seguridad dice que el error apareció por primera vez en el iPhone original y todavía existe en la versión beta 4 de iOS 6.

Pod2g nos dice que él está trabajando en una utilidad que le permite volver a crear este problema, y planea lanzarlo pronto..